Les techniques d’attaques informatiques

Les techniques d’attaques informatiques

-

Objectifs

- Connaitre les techniques d’attaques informatiques.

-

Présentation

- Lors de la connexion à un système informatique, celui-ci demande la plupart du temps, un identifiant (login ou username) et un mot de passe (password) pour y accéder. Ce couple identifiant/mot de passe forme ainsi la clé permettant d’obtenir un accès au système.

- Si l’identifiant est généralement automatiquement attribué par le système ou son administrateur, le choix du mot de passe est souvent laissé libre à l’utilisateur.

- Ainsi, la plupart des utilisateurs, estimant qu’ils n’ont rien de vraiment secret à protéger, se contentent d’utiliser un mot de passe facile à retenir (par exemple leur identifiant, le prénom de leur conjoint ou leur date de naissance). Or, si les données sur le compte de l’utilisateur n’ont pas un caractère stratégique, l’accès au compte de l’utilisateur peut constituer une porte ouverte vers le système tout entier.

- En effet, dès qu’un pirate obtient un accès à un compte d’une machine, il lui est possible d’élargir son champ d’action en obtenant la liste des utilisateurs autorisés à se connecter à la machine.

- À l’aide d’outils de génération de mots de passe, le pirate peut essayer un grand nombre de mots de passe générés aléatoirement ou à l’aide d’un dictionnaire (éventuellement une combinaison des deux). S’il trouve par hasard le mot de passe de l’administrateur, il obtient alors toutes les permissions sur la machine

- De plus, à partir d’une machine du réseau, le pirate peut éventuellement obtenir un accès sur le réseau local, ce qui signifie qu’il peut dresser une cartographie des autres serveurs côtoyant celui auquel il a obtenu un accès.

- Les mots de passe des utilisateurs représentent donc la première défense contre les attaques envers un système, c’est la raison pour laquelle il est nécessaire de définir une politique en matière de mots de passe afin d’imposer aux utilisateurs le choix d’un mot de passe suffisamment sécurisé.

-

Les typologies de pirates

-

Qu’est-ce qu’un hacker ?

- Le terme « hacker » est souvent utilisé pour désigner un pirate informatique. Les victimes de piratage sur des réseaux informatiques aiment à penser qu’ils ont été attaqués par des pirates chevronnés ayant soigneusement étudié leur système et ayant développé des outils spécifiquement pour en exploiter les failles.

- Le terme hacker a eu plus d’une signification depuis son apparition à la fin des années 50. A l’origine ce nom désignait d’une façon méliorative les programmeurs émérites, puis il servit au cours des années 70 à décrire les révolutionnaires de l’informatique, qui pour la plupart sont devenus les fondateurs des plus grandes entreprises informatiques.

- C’est au cours des années 80 que ce mot a été utilisé pour catégoriser les personnes impliquées dans le piratage de jeux vidéos, en désamorçant les protections de ces derniers, puis en en revendant des copies. Aujourd’hui ce mot est souvent utilisé à tort pour désigner les personnes s’introduisant dans les systèmes informatiques .

-

Les différents types de pirates

- En réalité il existe de nombreux types d' »attaquants » catégorisés selon leur expérience et selon leurs motivations :

- Les « white hat hackers« , hackers au sens noble du terme, dont le but est d’aider à l’amélioration des systèmes et technologies informatiques, sont généralement à l’origine des principaux protocoles et outils informatiques que nous utilisons aujourd’hui; Le courrier électronique est un des meilleurs exemples ;

- Les « black hat hackers« , plus couramment appelés pirates, c’est-à-dire des personnes s’introduisant dans les systèmes informatiques dans un but nuisible ;

- Les « script kiddies » (traduisez gamins du script, parfois également surnommés crashers, lamers ou encore packet monkeys, soit les singes des paquets réseau) sont de jeunes utilisateurs du réseau utilisant des programmes trouvés sur Internet, généralement de façon maladroite, pour vandaliser des systèmes informatiques afin de s’amuser.

- Les « phreakers » sont des pirates s’intéressant au réseau téléphonique commuté (RTC) afin de téléphoner gratuitement grâce à des circuits électroniques (qualifiées de box, comme la blue box, la violet box, …) connectés à la ligne téléphonique dans le but d’en falsifier le fonctionnement. On appelle ainsi « phreaking » le piratage de ligne téléphonique.

- Les « carders » s’attaquent principalement aux systèmes de cartes à puces (en particulier les cartes bancaires) pour en comprendre le fonctionnement et en exploiter les failles. Le terme carding désigne le piratage de cartes à puce.

- Les « crackers » ne sont pas des biscuits apéritifs au fromage mais des personnes dont le but est de créer des outils logiciels permettant d’attaquer des systèmes informatiques ou de casser les protections contre la copie des logiciels payants. Un « crack » est ainsi un programme créé exécutable chargé de modifier (patcher) le logiciel original afin d’en supprimer les protections.

- Les « hacktivistes » (contraction de hackers et activistes que l’on peut traduire en cybermilitant ou cyberrésistant), sont des hackers dont la motivation est principalement idéologique. Ce terme a été largement porté par la presse, aimant à véhiculer l’idée d’une communauté parallèle (qualifiée généralement de underground, par analogie aux populations souterraines des films de science-fiction.

-

Les virus

- Un virus est un programme qui, à l’insu de l’utilisateur, exerce une action nuisible à son environnement: modification ou destruction de fichiers, effacement du disque dur, allongement des temps de traitement, manifestations visuelles ou sonores plus ou moins inquiétantes, etc. Cette action peut être continue, sporadique, périodique, ou n’avoir lieu qu’à une date précise.

- Mais on sait moins que les virus peuvent aussi servir à crocheter les systèmes les plus secrets en créant des vulnérabilités « cachées » qu’un autre processus exploitera ultérieurement.

- Il existe deux classes principales de virus :

- Les infecteurs de fichiers qui s’attachent aux programmes et exercent une action directe ou indirecte

- Les virus systèmes qui s’attaquent à certains fichiers vitaux du disque dur, tels le boot-sector (premier secteur lu à l’amorçage du disque), la FAT (qui est la table d’allocation du disque) ou les répertoires (les tables des matières des fichiers).

- Ces virus ne font pas dans la broderie. Une fois ces zones critiques modifiées ou détruites (et cela demande peu de temps), le contenu du disque peut être considéré comme perdu.

- À moins qu’une sauvegarde intelligente n’ait été effectuée en temps opportun. Certains virus sont capables d’effectuer ces deux types de dommages

-

Les attaques réseaux

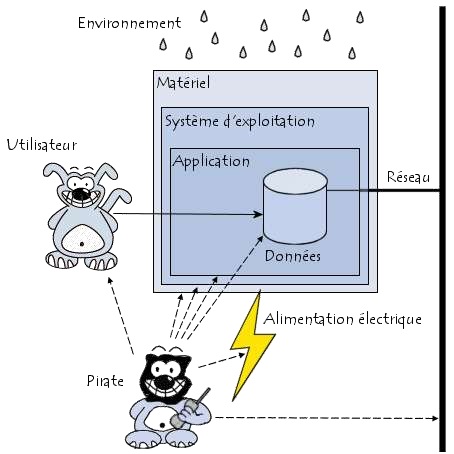

- Les systèmes informatiques mettent en œuvre différentes composantes, allant de l’électricité pour alimenter les machines au logiciel exécuté via le système d’exploitation et utilisant le réseau.

- Les attaques peuvent intervenir à chaque maillon de cette chaîne, pour peu qu’il existe une vulnérabilité exploitable. Le schéma ci-dessous rappelle très sommairement les différents niveaux pour lesquels un risque en matière de sécurité existe .

- Les hackers utilisent plusieurs techniques d’attaques. Ces attaques peuvent être regroupées en trois familles différentes :

- Les attaques directes.

- Les attaques indirectes par rebond.

- Les attaques indirectes par réponses.

- Nous allons voir en détail ces trois familles.

-

Les attaques directes

- C’est la plus simple des attaques. Le hacker attaque directement sa victime à partir de son ordinateur.

- La plupart des « script kiddies » utilisent cette technique. En effet, les programmes de hack qu’ils utilisent ne sont que faiblement paramétrable, et un grand nombre de ces logiciels envoient directement les paquets à la victime.

- De nombreux logiciels circulent sur Internet et permettent ce type de méfait sans connaissance particulière. C’est une méthode très prisée des hackers en herbe.

- Les attaques directes se produisent uniquement lorsque votre ordinateur est connecté à Internet ou à un réseau local.

-

Les attaques indirectes par rebond

- Les attaques informatiques dites par rebond consistent à utiliser un ou des systèmes intermédiaires, participant à leur insu à l’attaque, et permettant à un cyber assaillant de dissimuler son identité.

- Dans ce cas, le hacker n’attaque pas frontalement sa cible mais s’intéresse plutôt à l’écosystème de sous-traitants ou de fournisseurs de services connectés aux systèmes d’information de la victime pour exploiter d’éventuelles failles de sécurité.

- Cette attaque est très prisée des hackers. En effet, le rebond a deux avantages :

- Masquer l’identité (l’adresse IP) du hacker.

- Éventuellement, utiliser les ressources de l’ordinateur intermédiaire car il est (peut-être) plus puissant (CPU, bande passante…) pour attaquer.

- Le principe en lui-même est simple : les paquets d’attaque sont envoyés à l’ordinateur intermédiaire, qui répercute l’attaque vers la victime. D’où le terme de rebond. Hacker Victime Attaque directe

- Avec le développement des réseaux sans fils, ce type de scénario risque de devenir de plus en plus courant car lorsque le réseau sans fil est mal sécurisé, un pirate situé à proximité peut l’utiliser pour lancer des attaques !

-

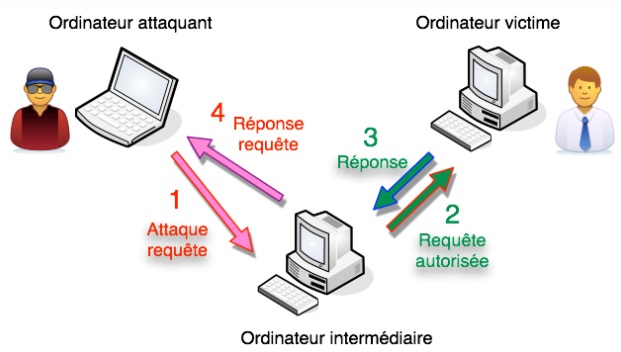

Les attaques indirectes par réponse

- Cette attaque est un dérivé de l’attaque par rebond. Elle offre les même avantages, du point de vue du hacker. Mais au lieu d’envoyer une attaque à l’ordinateur intermédiaire pour qu’il la répercute, l’attaquant va lui envoyer une requête. Et c’est cette réponse à la requête qui va être envoyée à l’ordinateur victime.

-

Exercices d’application