QCM Man In The Middle

- Posted by Riadh HAJJI

- Categories ASW

- Date 10 janvier 2021

- Comments 0 comment

QCM Man In The Middle

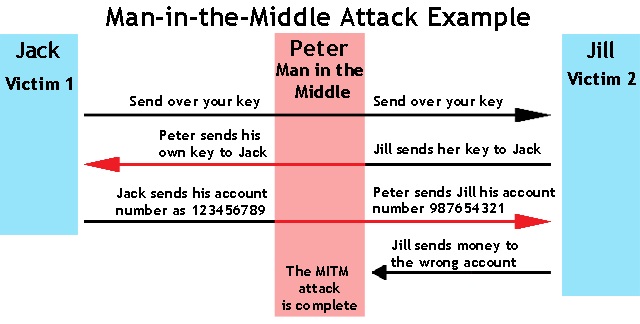

- Le pirate informatique se fait passer pour les deux côtés de la conversation pour avoir accès aux fonds.

Man in The Middle

Félicitation - vous avez complété Man in The Middle.

Vous avez obtenu %%SCORE%% sur %%TOTAL%%.

Votre performance a été évaluée à %%RATING%%

Question 1 |

A | est répéteur réseau. |

B | est un programmeur de trames réseau. |

C | logiciel de programmation réseau |

D | est un analyseur de paquets réseau. |

Question 2 |

A | Il s’agit de paquets de données envoyés entre les deux routeurs. |

B | Il s’agit de paquets de données envoyés entre les deux systèmes. |

C | Il s’agit de paquets de données envoyés entre les deux personnes. |

D | Il s’agit de paquets de données envoyés entre les deux points. |

Question 3 |

A | TCP Hijacking. |

B | SYN flooding. |

C | Sniffing |

D | Attaque DDOS. |

Question 4 |

A | Vrai |

B | Faux |

Question 5 |

A | La transmission des données est interceptée et enregistrée par le pirate. Ces données sont ensuite envoyées à l'ordinateur de destination. Ce dernier agit comme si ces transmissions étaient authentiques. |

B | Un ordinateur utilise une fausse adresse IP ou adresse MAC pour usurper l'identité d'un ordinateur autorisé et accéder à certaines ressources. |

C | Cette attaque consiste à ouvrir des ports TCP au hasard et à les inonder de fausses requêtes SYN. Les sessions sont alors refusées aux autres. |

D | Un pirate intercepte les communications entre plusieurs ordinateurs pour voler les informations en transit sur le réseau. |

E | Ce type d'attaque crée un nombre anormalement élevé de demandes pour les serveurs du réseau, ce qui inonde les serveurs. |

Question 6 |

A | 1. Le reniflage de paquets (packet sniffing)

2. L’injection HTML

3. Le détournement de session

4.La redirection des utilisateurs des sites malveillants |

B | 1. Le reniflage de paquets (packet sniffing)

2. L’injection de paquets

3. Le détournement de session

4.La redirection des utilisateurs des sites malveillants

|

C | 1. Le reniflage de paquets (packet sniffing)

2. L’injection SQL

3. Le détournement de routeur

4.La redirection des utilisateurs des sites malveillants |

D | 1. Le reniflage de paquets (packet sniffing)

2. L’injection SQL

3. Le détournement de session

4.La redirection des utilisateurs des sites malveillants |

Question 7 |

A | Injection SQL. |

B | Attaque par fragmentation (TearDrop).

|

C | Débordement de tampon (Buffer Overflow). |

D | Attaque XSS (Cross site scripting). |

Question 8 |

A | Faux |

B | Vrai |

Question 9 |

A | émetteur |

B | répéteur |

C | récépteur |

D | l’intercepteur |

Question 10 |

A | Utiliser XSS pour diriger l'utilisateur vers un serveur LDAP falsifié. |

B | Manipuler les requêtes LDAP pour obtenir ou modifier les droits d'accès. |

C | Création d'une copie des informations d'identification de l'utilisateur au cours de la session d'authentification LDAP. |

D | Envoi de débordement de tampon pour le service de requête LDAP. |

Question 11 |

A | physiquement |

B | physiquement et logiquement |

C | logiquement |

D | physiquement ou logiquement |

Question 12 |

A | Rediriger un utilisateur d'une destination connue vers un faux site Web pour détourner le trafic et / ou collecter des informations de connexion et d'autres informations personnelles |

B | Imiter un protocole Internet (IP) établi pour inciter les utilisateurs à fournir des informations personnelles ou stimuler une action souhaitée, comme le lancement d'un virement bancaire ou un changement de mot de passe |

C | Rediriger le trafic vers un site Web non sécurisé , qui recueille ensuite les informations de connexion et les informations personnelles |

D | Simulation d'un point d'accès Wi-Fi pour intercepter toute activité Web et recueillir des informations personnelles |

E | Création de certificats SSL (Secure Sockets Layer) illégitimes , qui donnent l'apparence d'une connexion sécurisée aux utilisateurs même si la connexion a été compromise |

Question 13 |

A | Faux |

B | Vrai |

Question 14 |

A | Vrai |

B | Faux |

Question 15 |

A | SNMP |

B | SMTP |

C | IMAP |

D | POP3 |

Question 16 |

A | l'accès et la sortie |

B | l'interception et le décryptage. |

C | la lecture et l'écriture |

D | l'écoute et le vente |

Question 17 |

A | Vrai |

B | Faux |

Question 18 |

A | |

B | Cet exemple est vrai pour une conversation avec un client et un serveur et non pour les conversations de personne à personne.

|

C | Cet exemple est vrai pour une conversation avec un client et un serveur ainsi que pour les conversations de personne à personne.

|

Question 19 |

A | d'écouter les communications entre deux parties |

B | de couper les communications entre deux parties |

C | de vulgariser les communications entre deux parties |

D | d'intercepter les communications entre deux parties |

Question 20 |

A | Faux |

B | Vrai |

← |

→ |

Riadh HAJJI

You may also like

Techniques de cryptographie

Qu’est-ce que la Cryptographie La Cryptographie : le chiffrement symétrique La Cryptographie : le chiffrement asymétrique Techniques de cryptographie Exercices Cryptographie Série 01 (Correction) Techniques de cryptographie Objectifs Découvrir les techniques de cryptographie Présentation La cryptologie et la stéganographie sont …

Exercices Cryptographie Série 01

Qu’est-ce que la Cryptographie La Cryptographie : le chiffrement symétrique La Cryptographie : le chiffrement asymétrique Techniques de cryptographie Exercices Cryptographie Série 01 (Correction) Exercices Cryptographie Série 01 Rappel Le code de César est une permutation de lettre ou un …

Qu’est-ce que la Cryptographie

Qu’est-ce que la Cryptographie La Cryptographie : le chiffrement symétrique La Cryptographie : le chiffrement asymétrique Techniques de cryptographie Exercices Cryptographie Série 01 (Correction) Qu’est-ce que la Cryptographie Objectifs Connaitre la Cryptographie Présentation L’objectif fondamental de la cryptographie est de …